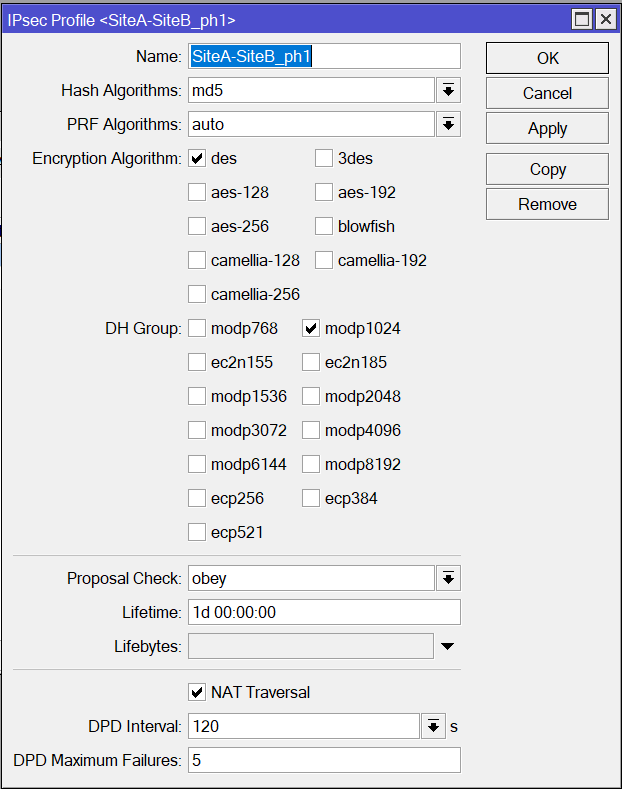

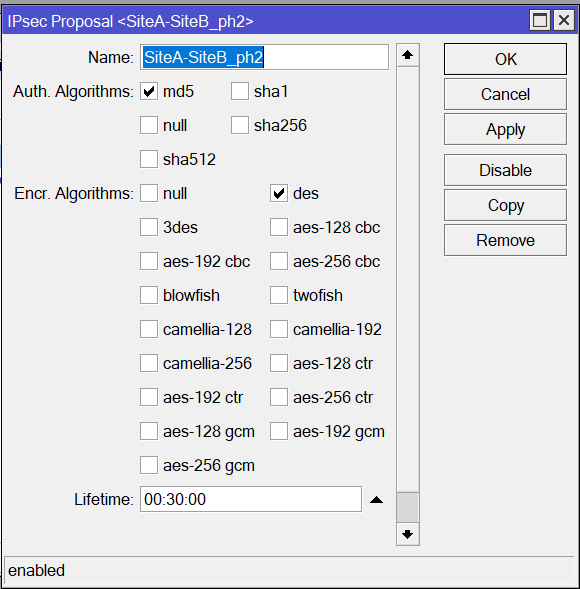

Алгоритмы md5, des выбраны для демонстрации, и не являются рекомендацией.

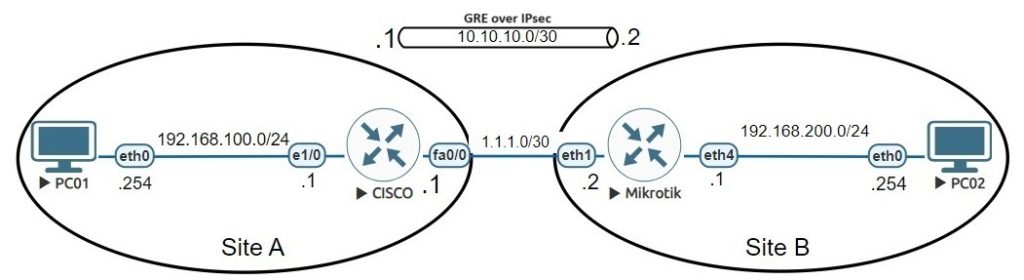

Схема сети.

Настройка CISCO на стороне Site А.

Поднимаем интерфейс Tunnel*.

interface Tunnel10

ip address 10.10.10.1 255.255.255.252

tunnel source GigabitEthernet0/0

tunnel destination 1.1.1.2Настройка ISACMP.

crypto isakmp policy 1

encr des

hash md5

authentication pre-share

group 2

crypto isakmp key 123 address 1.1.1.2Настройка transform-set.

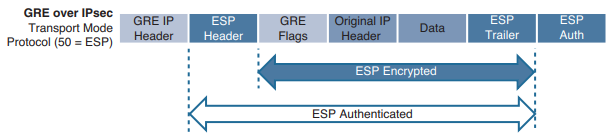

crypto ipsec transform-set ts_SiteA-SiteB esp-des esp-md5-hmac

mode transportСоздаем профиль.

crypto ipsec profile SiteA-SiteB

set transform-set ts_SiteA-SiteB Применяем к нашему интерфейсу Tunnel10.

interface Tunnel10

tunnel protection ipsec profile SiteA-SiteBНастройка Mikrotik на стороне Site B.

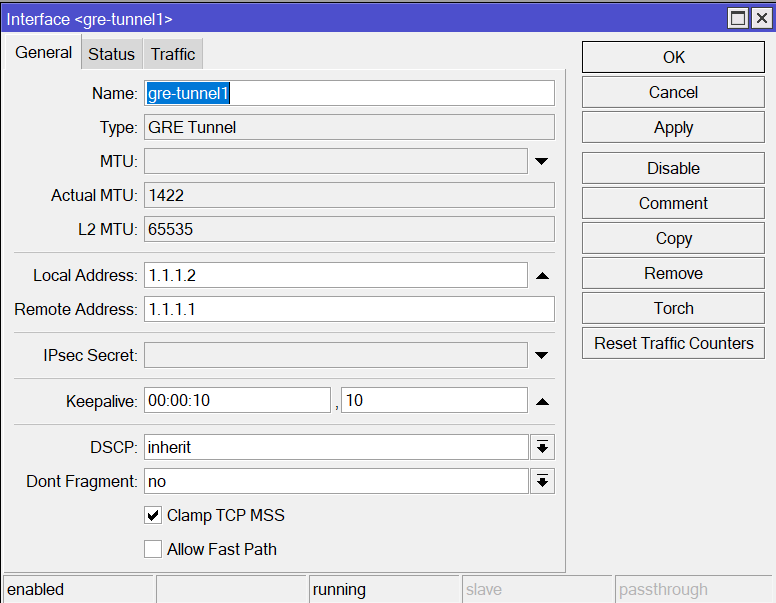

Создаём GRE туннель: Interfaces

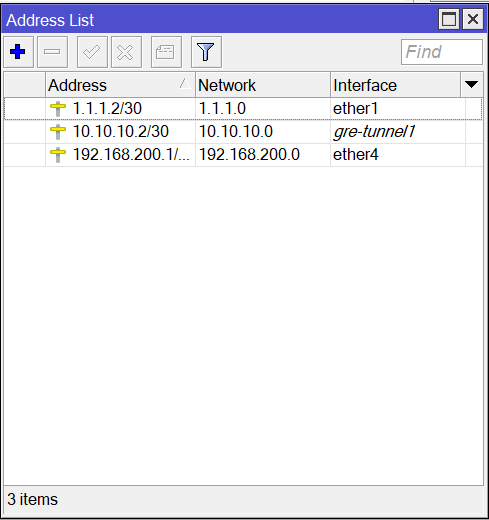

Добавляем ip адрес для gre-tunnel1: IP -> Addresses

IPSecProfile: IP -> IPSec -> Profiles

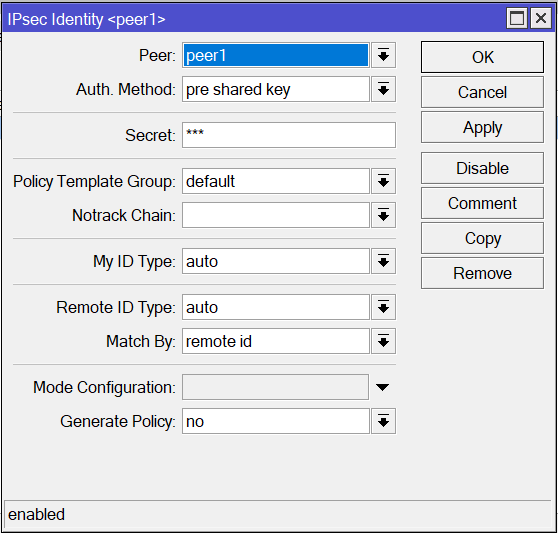

IPSec identity: IP -> IPSec -> Identities

Поле Secret: 123

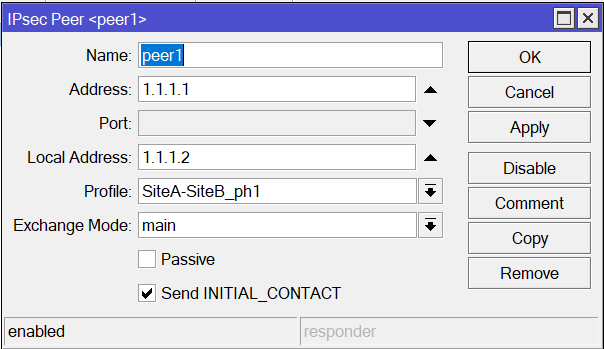

Peer: IP -> IPSec -> Peers

IPSec Proposals: IP -> IPSec -> Proposals

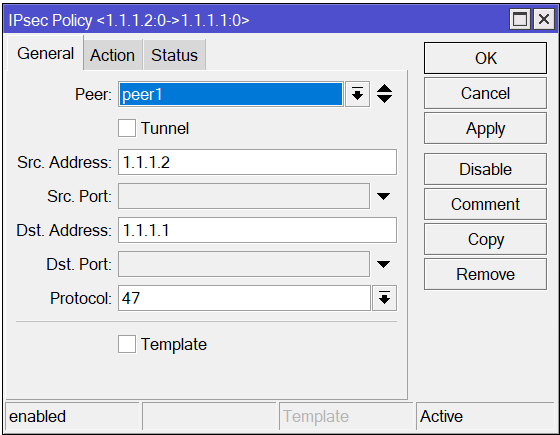

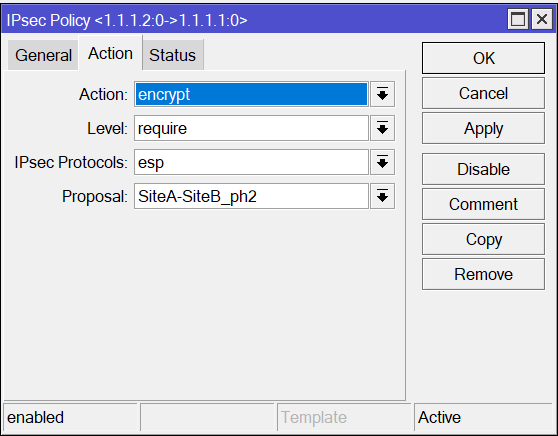

IPSec polices: IP -> IPSec -> Policies

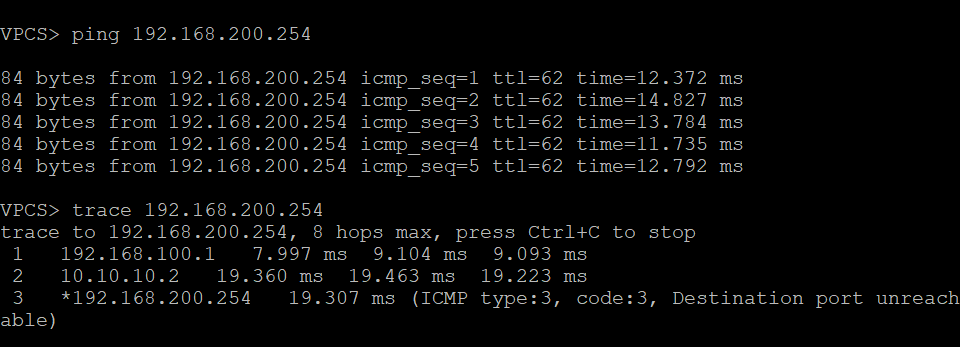

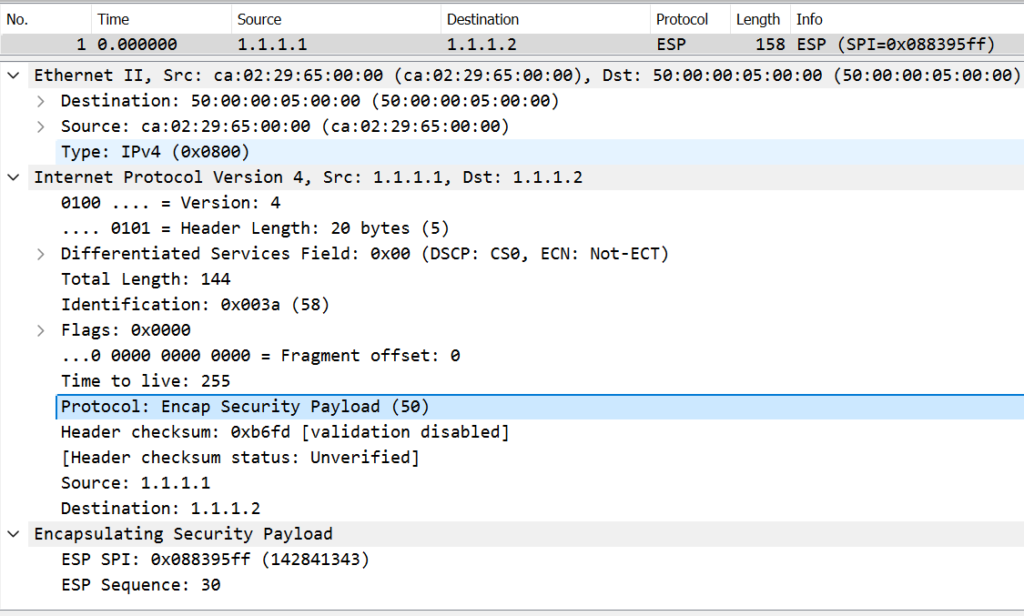

Результат: